I. GESTION DE L’ADRESSAGE

Plusieurs groupes d’adresses ont été définis dans le but d’optimiser l’acheminement (ou le routage) des paquets entre les différents réseaux. Ces groupes ont été baptisés classes d’adresses IP qui correspondent à des regroupements en réseaux de même taille. Les réseaux de la même classe ont le même nombre d’hôtes maximum.

En ce qui concerne notre projet, nous utiliserons des adresses de classe C pour la configuration des différents nœuds (poste, routeur) du réseau.

En théorie, une adresse de classe C offre la possibilité d’identifier 254 machines (sans adresses broadcast et réseau) et a un masque réseau qui est 255.255.255.0.

Pour prévoir une extensibilité future du réseau, il convient d’attribuer une adresse de cette classe à chacun des sites. Les adresses étant différentes, les différents sites ne pourrons pas communiquer sans l’implémentation d’un mécanisme de routage soit par un routeur ou un commutateur multicouche (commutateur faisant le routage IP). Nous opterons pour le commutateur multicouche, étant donné qu’il est plus rapide dans le traitement en interne.

Des Switch moins performants seront utilisés à plusieurs niveaux du réseau pour permettre la segmentation et réduire le domaine de collision.

Dans la même veine, pour réduire les domaines de diffusion et pour ne permettre que les communications autorisées, des VLAN et un routage Inter-VLAN sera définis.

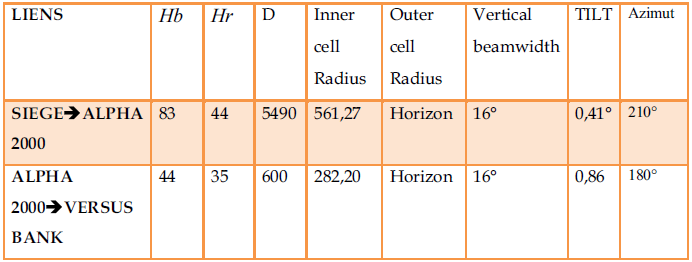

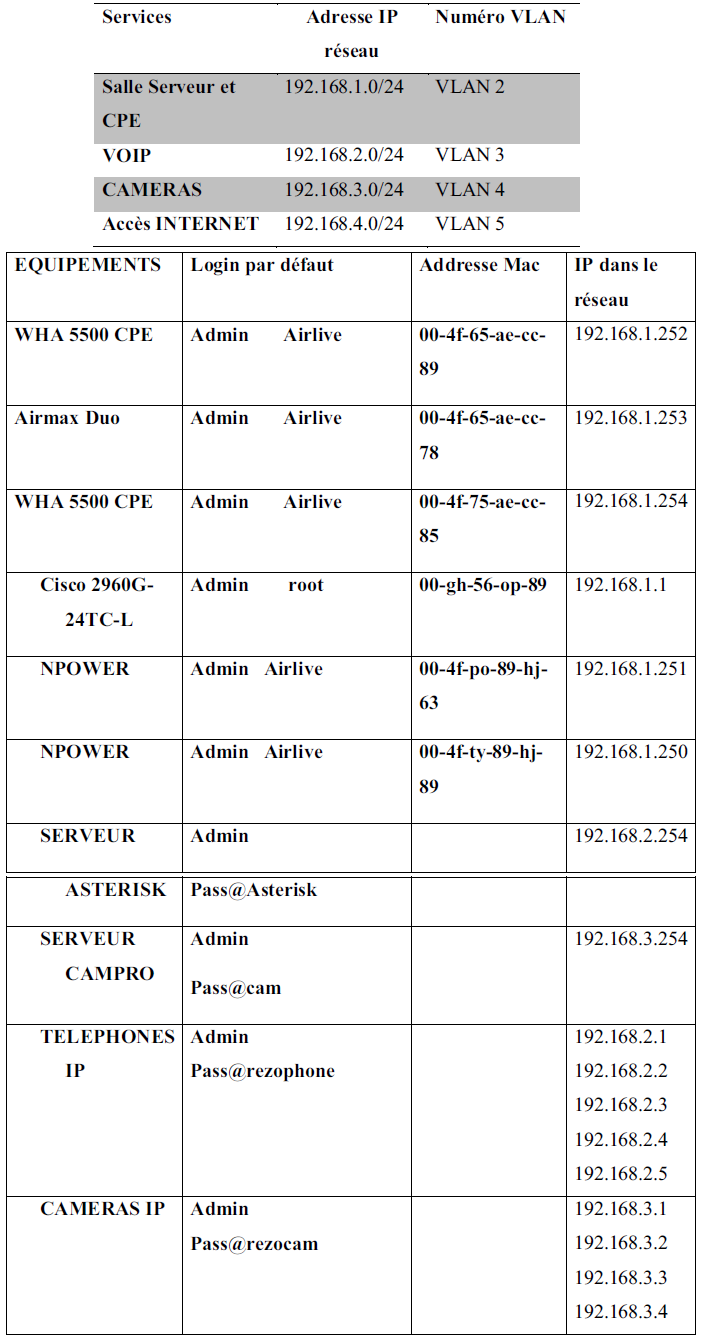

Les tableaux ci-dessous nous donnent une répartition des adresses selon les services :

Tableaux 11 : Adressage et Vlan

II. SECURITE DES LIAISONS ET DE L’ACCES AUX SERVICES

Dès lors qu’il est aérien et sans fils, le réseau pose inévitablement le problème de la sécurité : les informations qu’il véhicule possèdent de la valeur et ne doivent pas être accessibles à tout le monde, l’infrastructure réseau n’y échappent pas aussi. Il convient donc de mettre en place toute une politique de sécurité matérielle et logicielle et un code de conduite adéquat pour garantir un maximum de sécurité.

II.1 CHARTE DE SECURITE

La charte de sécurité définit un ensemble de règles de bonne conduite à respecter par les utilisateurs dans le but de faciliter le déploiement de la politique sécurité.

Il s’agit d’un document qui garantit à tous une libre circulation de l’information, un libre accès aux ressources informatiques, électroniques et numériques dans le respect de la légalité.

Elle sert également à faire prendre conscience aux utilisateurs de certains risques qu’ils pourraient encourir et des conséquences de tels risques.

Si un système informatique est considéré comme un automate d’état fini avec un ensemble de transitions (opérations) qui changent l’état du système, alors une politique de sécurité peut être vue comme un moyen qui partitionne ces états en autorisés et non autorisés.

Étant donnée cette définition simple, on peut définir un système sûr comme étant un système qui commence dans un état autorisé et qui n’entrera jamais dans un état non autorisé.

Nous allons donc rédiger une stratégie de sécurité qui concernera tous les utilisateurs du réseau à déployer, en les éduquant aux bonnes conduites à tenir.

II.2 SECURITE LOGICIELLE

C’est l’ensemble des règles applicatives implémentées au niveau des noeuds pour protéger le réseau contre toutes sortes de compromissions, d’agressions venant de l’extérieur et même de l’intérieur.

Pare-feu et Antivirus

– Nous aurons à utiliser des ACL sur le routeur en firewall à l’entrée du réseau filtrant tout ce qui entre et tout ce qui sort du réseau (services Netbios, RPC, Telnet, NFS…).

- Mettre un pare-feu logiciel sur les serveurs de sorte à empêcher l’accès aux données confidentielles.

- Installer des programmes antivirus mis à jour régulièrement sur tous les postes.

Authentification

– Filtrage par adresse MAC des liens Radio avec Non-diffusion du SSID et Clé WPA-PSK.

- Authentification avec code d’accès pour les utilisateurs Wifi et pour.

- Mise en place de mots de passe sur les noeuds les plus importants du réseau (serveur, routeur).

Autres

• Configurer des VLANs relatifs aux différents services à l’intérieur de chaque site dans le but de ne permettre que les communications autorisées entre ces services.

• Utiliser que des protocoles sécurisés, basés sur SSL (Secure Socket Layer) : HTTPS, SSH, IMAPS, DNSSEC, etc.

II.3 SECURITE PHYSIQUE

Elle concerne tous les dispositifs déjà mis en place pour assurer le bon fonctionnement et la protection des équipements.

• Protection électrique des équipements

Un onduleur (en anglais UPS pour Uninterruptible Power Supply) est un dispositif permettant de protéger des matériels électroniques contre les aléas électriques. Il s’agit ainsi d’un boîtier placé en interface entre le réseau électrique (branché sur le secteur) et les matériels à protéger afin d’éviter des pertes de données et des interruptions de service, voire des dégâts matériels.

• Protection Mécanique des équipements

Les noeuds tels que les Switch, AP, Routeur seront installés dans des coffrets sécurisés (panneaux de brassage) pour éviter tout désagrément. Les équipements du réseau coeur seront par ailleurs centralisés dans la salle serveur qui est mieux protégée.

• Système de refroidissement

Les locaux informatiques (salle serveur, salle d’équipements) doivent être équipés d’un split fonctionnant à une température abordable afin de protéger les

composants électroniques.

Page suivante : PARTIE C: MISE EN OEUVRE DE L’INTERCONNEXION ET DES SERVICES