A- LES NORMES SANS FILS HYPERLAN

HIPERLAN (ou High Performance radio LAN) est un standard européen de télécommunications créé par l’ETSI (European Telecommunications Standards Institute) et développé par le groupe technique BRAN (Broadband Radio Access Networks).

Ce standard est une alternative au groupe de normes IEEE 802.11 plus connu sous la dénomination Wifi.

L’HIPERLAN est très orienté routage ad hoc, c’est-à-dire, si un noeud destinataire est, ou devient hors de portée de réception du signal qui lui est adressé, un noeud intermédiaire se charge automatiquement de prendre le relais pour acheminer les données à bon port (les routes sont régulièrement et automatiquement recalculées).

Opérant avec un débit théorique maximum de 23,5 Mb/s dans une bande passante dédiée.

HIPERLAN2, basé sur la technique de modulation OFDM – Orthogonal Frequency Division Multiplex – est une alternative à la norme IEEE 802.11a et orientée réseau sans fil.

Opérant dans une bande passante comprise entre 5,1 GHz et 5,3 GHz, cette norme spécifie qu’il doit être possible d’établir des communications à différents débits de 6, 9, 12, 18, 27, 36 Mb/s et 54 Mb/s. Outre le transport des cellules ATM, l’HIPERLAN2 sait également véhiculer la vidéo, les paquets IP, les paquets Firewire IEEE 1394 et la voix numérisée des téléphones cellulaires.

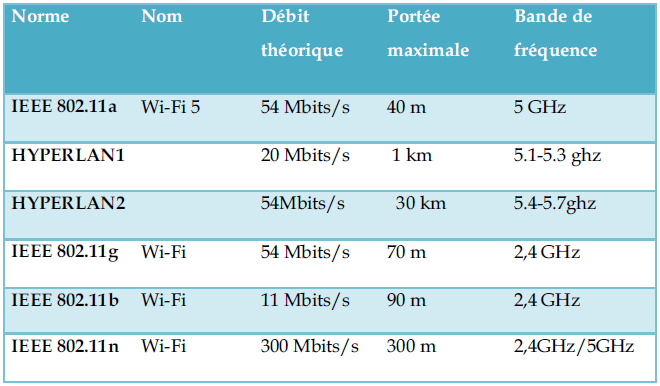

Ce tableau ci-dessous nous montre de façon bien précises et détaillées les différentes normes existantes de L’HYPERLAN :

Tableau 3 : comparaison des normes 802.11 et HYPERLAN

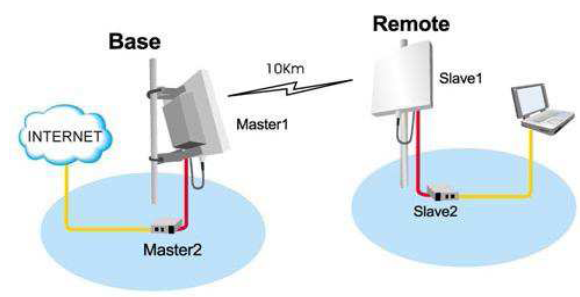

I. TOPOLOGIE D’UN RESEAU HYPERLAN2

Généralement dans un réseau HYPERLAN2, un point d’accès en mode pont sert à connecter un ou plusieurs points d’accès entre eux pour étendre un réseau filaire, par exemple entre deux bâtiments distants. La connexion se fait au niveau de la couche 2 OSI. Un point d’accès doit fonctionner en mode racine « root bridge » (généralement celui qui distribue l’accès aux services) et les autres s’y connectent en mode « bridge » pour ensuite retransmettre la connexion sur leurs interfaces Ethernet.

Chacun de ces points d’accès peut éventuellement être configuré en mode pont avec connexion de clients. Ce mode permet de faire un pont tout en accueillant des clients comme le mode infrastructure.

Figure 3 : Le Mode Pont ou bridge dans un réseau HYPERLAN

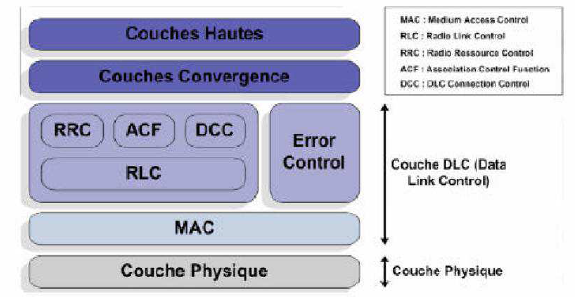

II. ASPECT PROTOCOLAIRE DE L’HYPERLAN2

La figure ci-dessous schématise la pile protocolaire de l’HIPERLAN2 :

Figure 4 : Aspect Protocolaire de L’HYPERLAN2

Ces différentes couches telque schématisées seront détaillées dans les paragraphes suivants.

II.1 LA COUCHE PHYSIQUE

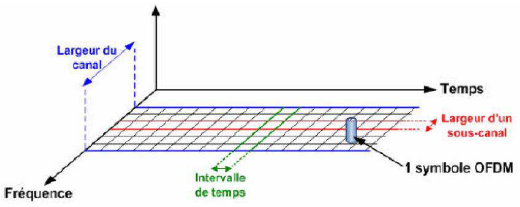

La couche physique de la norme HIPERLAN2 utilise la méthode de multiplexage par modulation OFDM (Orthogonal Frequency Division Multiplexing).

L’idée de base de l’OFDM réside dans le fait de répartir un canal haut-débit en une multitude de sous-canaux, lesquels sont modulés à bas-débits. Chacun de ces sous-canaux est modulé par une fréquence différente, l’espacement entre chaque fréquence restant constant.

Ces fréquences constituent une base orthogonale : le spectre du signal OFDM présente alors une occupation optimale de la bande allouée. Cette technique autorise donc un débit élevé tout en protégeant les données contre les éventuelles interceptions.

Figure 5 : Aspect Spectral de la Norme HYPERLAN2

II.2 LA COUCHE DLC

La couche DLC (Data Link Control) fait le lien entre les PA et les TM. Elle inclut les fonctions d’accès au média, de transmission et de gestion de connexion.

En fait, la couche DLC est constituée de plusieurs sous-couches :

~ La couche MAC (Medium Access Control) ;

~ La couche EC (Error Control) ;

~ La couche RLC (Radio Link Control) à laquelle sont associées les entités de signalisation suivantes : DCC (DLC Connection Control), RRC (Radio ressource Control) et ACF (Association Control Function) ;

– La couche MAC

Le protocole MAC permet l’accès au média et est basé sur la technique d’accès au média TDMA/TDD (Time Division Multiple Access/Time Division Duplexing). Elle permet de diviser chaque fréquence du spectre alloué en six parties distinctes dans le temps, offrant de ce fait la possibilité de faire cohabiter simultanément six sessions de transmission de données sur la même fréquence. Un mécanisme de rotation de ces sessions et d’allocation des données à chacune d’elles, puis de transmission et d’extraction de ces données, assure la bonne coexistence des six communications simultanées.

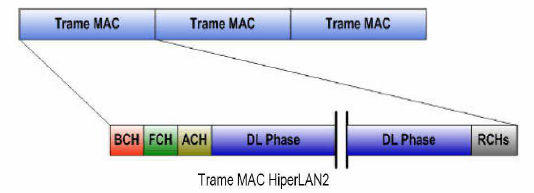

Une trame MAC définit donc une période de temps précise au cours de laquelle ont lieu plusieurs communications.

La trame MAC intègre les canaux de transport pour le «broadcast», le contrôle de la trame, les contrôles d’accès, les transmissions montantes ou descendantes.

Chacune de ces transmissions a lieu à des instants précis.

Figure 6 : Couche MAC de la norme HYPERLAN 2

Les différents canaux de transport pour la couche MAC sont :

Broadcast Channel (BCH) : dans le sens descendant seulement, ce canal contient les informations de contrôle envoyées à chaque trame MAC à tous les TM. Ces informations sont entre autre les puissances de transmission utilisées, la longueur des canaux FCH et RCH, ou les identifiants du réseau et du PA. Frame control Channel (FCH) : dans le sens descendant seulement, cette partie contient la description exacte de la façon dont les ressources (champs DL,

UL et RCH) ont été allouées dans la trame MAC.

Access feedback Channel (ACH) : dans le sens descendant seulement, donne des informations sur les demandes de ressources effectuées dans les RCH précédents.

Downlink et Uplink phase : bidirectionnel, il s’agit d’un train de PDU (Protocol Data Unit) montant ou descendant. Chaque terminal ayant des données à transmettre s’est vu assigné un PDU dans le FCH. Les PDU utilisateurs sont constitués de 54 octets avec 48 octets de charge utile.

Des PDU de contrôle de 9 octets sont également réservés pour accuser réception des données.

Random Access Channel (RCH) : dans le sens montant seulement, ce canal est utilisé par les terminaux mobiles effectuant une demande de ressources pour les futures trames MAC, et pour envoyer les messages de signalisation RLC.

– La couche EC

Le mécanisme de contrôle d’erreur est utilisé pour augmenter la fiabilité de la liaison radio. Pour chaque PDU, un contrôle d’erreur a lieu, toute erreur entraînant la retransmission du paquet.

– La couche RLC

Le protocole RLC (Radio Link Control) permet de gérer les Terminaux mobiles et les connexions dans la cellule. Il fournit un service de transport aux entités de signalisation associées ACF, DCC ou RRC.

Le protocole ACF régit deux étapes :

Association : Lorsqu’un terminal mobile veut rejoindre une cellule existante, il écoute les informations données par la partie BCH de la trame MAC. Si la réception est correcte et que le Terminal mobile veut effectivement rejoindre la cellule, il demande un numéro d’identification (MAC -ID) au Point d’accès. Ce numéro lui est accordé et il peut être intégré au réseau après une phase d’authentification.

Dissociation : Elle peut avoir lieu implicitement ou explicitement. Soit le Point d’accès considère le Terminal mobile injoignable au bout d’une certaine période de silence, soit le Terminal mobile fait une demande de déconnexion du réseau. Dans les deux cas, les ressources allouées à cette machine sont libérées.

Le protocole DCC est utilisé dans la partie RCH de la trame MAC pour demander l’ouverture d’une connexion avec un autre Terminal mobile.

Les Terminaux Mobiles sont adressés par leur MAC -ID. Si la connexion est possible, le PA répond par l’intermédiaire du canal ACH. Pour chaque connexion, un identifiant de connexion est alloué par le PA.

Le protocole RRC gère les fonctions suivantes :

Le handover c’est à dire le passage d’une cellule à une autre par le Terminal. Cela implique alors la réassociation à une autre cellule HiperLAN2, donc de recommencer une communication TM -PA, ce qui peut prendre un certain temps. Une autre alternative consiste à ce que le nouveau PA auquel le TM a demandé le handover, récupère les informations de connexion de l’ancien PA en transférant les informations via le réseau filaire. Cette solution donne un handover plus rapide qui minimise les pertes d’informations durant cette phase.

Dans cette optique, un réseau de type HiperLAN2 est donc couplé à un réseau filaire afin de faciliter les opérations de «handover ».

La sélection dynamique de fréquence DFS (Dynamics Frequence Selection) : le PA peut demander explicitement à un TM qui lui est associé de mesurer les signaux radios émis par les PA environnant. L’environnement et la topologie du réseau pouvant changer, RRC permet également de signaler aux TM associés que leur PA va changer de fréquence (le cas échéant).

La gestion des TM actifs : le PA supervise les TM ne transmettant aucun trafic montant par l’envoi d’un message « activité » à ceux -ci, auquel ils doivent répondre. Une autre alternative consiste en un <<timer >> généré par le PA, indiquant la durée pendant laquelle un TM peu rester inactif. Si le TM n’a pas répondu au message « activité » ou si le << timer>> expire, le TM ne sera plus Associé au PA.

II.3. LA COUCHE CONVERGENCE

La couche convergence a deux rôles principaux :

– Adapter les demandes de services des couches hautes aux services offerts par la couche DLC ;

– Convertir les paquets provenant des couches supérieures (SDU : Service Data Unit), de taille variable ou occasionnellement fixe, en une taille fixe utilisée dans la couche DLC ;

Deux types différents de couche convergence sont définies :

. Basée sur des cellules ce qui permet une interconnexion avec les réseaux ATM ;

. Basée sur des paquets ce qui permet l’interconnexion avec de nombreux autres types de réseaux filaires ;

Nous pourront retenir que La pile protocolaire HIPERLAN2 possède une architecture flexible permettant de faciliter l’adaptation et l’intégration à de nombreux réseaux filaires. Un réseau HiperLAN2 peut par exemple être utilisé comme le « last mile » (Dernier noeud) d’un réseau commuté Ethernet, mais aussi comme accès vers un réseau de téléphonie mobile de troisième génération (UMTS).

Toutes les applications s’exécutant sur une infrastructure filaire peuvent également s’exécuter sur un réseau de type HIPERLAN2.

III. CARACTERISTIQUES TECHNIQUES DU RESEAU HYPERLAN2

Les caractéristiques générales de la technologie HIPERLAN2 sont les suivantes :

– Transmission haut débit

HiperLAN2 bénéficie d’un débit de transmission très élevé pouvant aller jusqu’à 54 Mbits/s théorique en liaison Half -duplex.

Pour y parvenir, HiperLAN2 utilise une modulation nommée OFDM (Original Frequency Digital Multiplexing), méthode notamment efficace dans les environnements ou le signal radio se voit rebondir en de nombreux points, provoquant ainsi une augmentation néfaste des temps de propagation du signal.

L’autre avantage d’OFDM, c’est l’espace consacré à la largeur des canaux de transport.

Chaque canal occupe 22 MHz, et les équipements actuellement commercialisés offrent jusqu’à huit canaux «Non recouvrant» de 54 Mbit/s chacun, totalement exploitables et ne pouvant interférer les uns avec les autres.

– Orienté connexion

Au sein d’un réseau HIPERLAN2, les données sont transmises en mode connecté entre le Terminal mobile et le Point d’accès choisi de part la qualité de son signal. Il y a deux types de connexions, point -à-point et point-à multipoint.

Les connexions point-à-point sont bidirectionnelles tandis que les connexions point –à multipoint sont unidirectionnelles vers le Terminal mobile. Ce mode bidirectionnel, HIPERLAN2 est la seule à l’offrir parmi les technologies Wireless, grâce au mode orienté connexion.

Il y a de plus un canal de diffusion dédié à travers lequel est transmis le trafic d’un PA vers tous les TM associés.

– Qualité de service (QoS)

De part la nature orientée connexion d’HIPERLAN2, le support de la QoS fut naturellement implémenté.

A chaque connexion peut être affectée une QoS spécifique (en terme de bande passante, délai, gigue, taux d’erreur…). Il est également possible d’utiliser une approche plus simpliste où chaque connexion se voit attribuer un niveau de priorité relativement aux autres connexions. La juxtaposition du support de La QoS et des débits très élevés facilitent la transmission simultanée de plusieurs types de flux de données (voix, vidéo, données).

– Allocation automatique de fréquence

La sélection dynamique des fréquences simplifie l’installation et l’expansion d’un réseau sans fil.

HIPERLAN2 permet aux PA de choisir automatiquement un canal radio en fonction des interférences dans l’environnement et des fréquences déjà utilisées par les autres cellules radios qui l’entourent.

– Support de la sécurité

Le contrôle et la gestion des accès à un réseau sans fil sont importants pour sa réussite. Les progrès réalisés dans la technologie HYPERLAN garantissent d’excellentes protections de sécurité qui permettent de limiter l’accès aux données uniquement aux personnes dûment autorisées.

L’accès sans fil aux réseaux locaux rend nécessaire l’élaboration d’une politique de sécurité dans les entreprises et chez les particuliers. Il est notamment possible de choisir une méthode de codage de la communication sur l’interface radio. La plus commune est l’utilisation d’une clé Wi-Fi Protected Access (WPA) ou plus récemment WPA2.

D’autres méthodes de sécurisation existent, avec, par exemple, un serveur Radius chargé de gérer les accès par nom d’utilisateur et mot de passe ; Ou des méthodes de sécurisation indirectes tels que l’utilisation des VLAN, Des Firewall ou de DMZ.

– Mobilité

Les sites distants peuvent rester connectés au réseau même lorsqu’ils ne sont pas dans la même zone de couverture sans fil. Les personnes participant à des réunions peuvent accéder à leurs documents et applications. Les agents commerciaux peuvent vérifier des détails importants sur le réseau quel que soit l’endroit où ils se trouvent.

Pour ce faire, le terminal mobile utilisera le point d’accès possédant le meilleur signal radio en mesurant régulièrement le rapport signal sur bruit. Ainsi, au fil des déplacements d’un utilisateur, le terminal mobile peut détecter la présence d’un point d’accès représentant une meilleur alternative à son actuel point d’accès. Le TM demandera donc le changement de zone à son PA («roaming» ou «handover»). Toutes les connexions seront donc déplacées vers le nouveau PA, et ce afin d’offrir de manière transparente, une continuité dans la communication.

B- L’ADRESSAGE IPV4

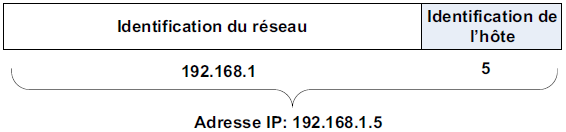

L’adressage est l’une des premières fonctions des protocoles de la couche réseau. Il permet de mettre en œuvre la transmission de données entre des hôtes situés sur un même réseau ou sur des réseaux différents. Les protocoles Internet version 4 ou 6 (IPv4 ou IPV6) permettent un adressage hiérarchique des paquets qui transportent les données.

IPv4 est la première version du protocole IP. Il est actuellement la version implémentée dans la plupart des stations connectées au réseau Internet. L’entête comprend une adresse de destination et une adresse source, chacune constituée d’une suite de 32 bits; séparés de manière hiérarchique en deux zones : la première zone permet d’identifier le réseau sur lequel est rattachée la machine, la deuxième permet d’identifier la machine elle-même sur ce réseau.

Dans la version 4 du protocole, l’adresse IP d’un ordinateur lui est généralement automatiquement transmise et assignée au démarrage grâce au protocole Dynamic Host Configuration Protocol (DHCP).

Il est également possible de fixer l’adresse IP d’un ordinateur dans la configuration de son système d’exploitation ; d’autres mécanismes d’auto configuration existent également.

Figure 7 : structuration d’une adresse IPv4

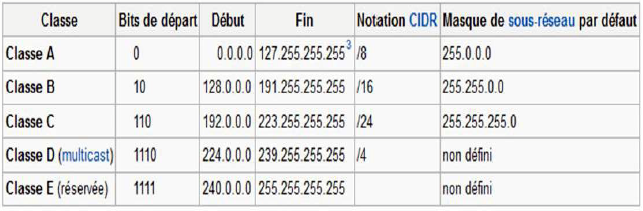

I. LES CLASSES D’ADRESSES

Plusieurs groupes d’adresses ont été définis dans le but d’optimiser l’acheminement (ou le routage) des paquets entre les différents réseaux. Ces groupes ont été baptisés classes d’adresses IP. Ces classes correspondent à des regroupements en réseaux de même taille. Les réseaux de la même classe ont le même nombre d’hôtes maximum.

• La Classe A : le premier octet a une valeur comprise entre 1 et 126 soit un bit de poids fort égal à 0.

• La classe B : le premier octet a une valeur comprise entre 128 et 191, soit 2 bits de poids fort égaux à 10.

• La classe C : le premier octet a une valeur comprise entre 192 et 223, soit 3 bits de poids fort égaux à 110.

• La classe D : le premier octet a une valeur comprise entre 224 et 239, soit 3 bits de poids fort égaux à 111, il s’agit d’une zone d’adresses dédiées aux services de multidiffusion vers des groupes d’hôtes (host groups).

• La classe E : le premier octet a une valeur comprise entre 240 et 255, il s’agit d’une zone d’adresses réservées aux expérimentations. Ces adresses ne doivent pas être utilisées pour adresser des hôtes ou des groupes d’hôtes.

C- RESEAUX LOCAUX VIRTUELS

Avant d’arriver à la conception technique globale de la solution retenue, nous ferons une étude brève sur les fonctionnalités des VLANs. Celle-ci nous permettra de définir à travers ces fonctionnalités, une meilleure planification du déploiement future.

I. GENERALITES

Par définition, un VLAN (Virtual Local Area Network) Ethernet est un réseau local virtuel (logique) utilisant la technologie Ethernet pour regrouper les éléments du réseau (utilisateurs, périphériques, etc.) selon des critères logiques (fonction, partage de ressources, appartenance à un département, etc.), sans se heurter à des contraintes physiques (dispersion des ordinateurs, câblage informatique inapproprié, etc.).

I.1. AVANTAGES OFFERTS PAR LES VLAN

Ce nouveau mode de segmentation des réseaux locaux modifie radicalement la manière dont les réseaux sont conçus, administrés et maintenus. La technologie de VLAN comporte ainsi de nombreux avantages et permet de nombreuses applications intéressantes. Parmi les avantages liés à la mise en oeuvre d’un VLAN, on retiendra notamment:

• La flexibilité de segmentation du réseau : Les utilisateurs et les ressources entre lesquels les communications sont fréquentes peuvent être regroupés sans devoir prendre en considération leur localisation physique.

• La simplification de la gestion : L’ajout de nouveaux éléments ou le déplacement d’éléments existants peut être réalisé rapidement.

• L’augmentation considérable des performances du réseau (réduction du domaine de collision) : Comme le trafic réseau d’un groupe d’utilisateurs est confiné au sein du VLAN qui lui est associé, de la bande passante est libérée, ce qui augmente les performances du réseau.

• Une meilleure utilisation des serveurs réseaux.

• Le renforcement de la sécurité du réseau : Les frontières virtuelles créées par les VLANs ne pouvant être franchies que par le biais de fonctionnalités de routage, la sécurité des communications est renforcée.

I.2. TECHNIQUE ET METHODES D’IMPLANTATION DES VLANs

Pour réaliser les VLANs, il faut tout d’abord disposer de commutateurs spéciaux de niveau 2 du modèle OSI qui supportent le VLAN.

On distingue généralement trois techniques pour construire des VLANs, en fonction de leurs méthodes de travail. Nous pouvons les associer à une couche particulière du modèle OSI :

• VLAN de niveau 1 ou VLAN par ports :

On affecte chaque port des commutateurs à un VLAN. L’appartenance d’une carte réseau à un VLAN est déterminée par sa connexion à un port du commutateur. Les ports sont donc affectés statiquement à un VLAN.

• VLAN de niveau 2 ou VLAN MAC :

On affecte chaque adresse MAC à un VLAN. L’appartenance d’une carte réseau à un VLAN est déterminé par son adresse MAC.

En fait, il s’agit à partir de l’association MAC/VLAN d’affecter dynamiquement les ports des commutateurs à chacun des VLAN.

• VLAN de niveau 3 ou VLAN d’adresses réseaux :

On affecte un protocole de niveau 3 ou de niveau supérieur à un VLAN. L’appartenance d’une carte réseau à un VLAN est déterminée par le protocole de niveau 3 ou supérieur qu’elle utilise.

I.3. PRINCIPE DU ROUTAGE INTER-VLAN

Quand un hôte d’un VLAN veut communiquer avec un hôte d’un autre VLAN, un routeur est nécessaire.

La connectivité entre les VLAN peut être établie par le biais d’une connectivité physique ou logique.

Une connectivité logique implique une connexion unique, ou agrégation, du commutateur au routeur. Cette agrégation peut accepter plusieurs VLAN. Cette topologie est appelée «router-on-a-stick» car il n’existe qu’une seule connexion physique avec le routeur. En revanche, il existe plusieurs connexions logiques entre le routeur et le commutateur.

Une connectivité physique implique une connexion physique séparée pour chaque VLAN. Cela signifie une interface physique distincte pour chaque VLAN.

Les premières configurations de VLAN reposaient sur des routeurs externes connectés à des commutateurs compatibles VLAN.

Pour permettre aux hôtes de VLANs de communiquer entre eux, il faut utiliser un routeur ou commutateur de couche 3. Le terme commutateur de couche 3 désigne un commutateur capable d’assurer une fonction de routage en plus de ses fonctions habituelles. Ainsi, au lieu d’un routeur externe, on aura un routeur interne au commutateur.

Page suivante : CHAPITRE II : EVALUATION DES BESOINS DE L’INTERCONNEXION EN TERMES DE DEBITS