Malgré tous les efforts qui ont été fait, les problèmes de sécurité et de fonction restent des challenges qui suscitent des efforts. Mais, nous avons bien découvert ces problèmes et trouvé des solutions qui ne sont pas du tout facile à mettre en oeuvre.

Dans paragraphe, nous présentons les améliorations à venir pour compléter ce projet surtout dans le domaine de la sécurité. Ces améliorations n’ont pas été réalisées pour des raisons de temps et de moyens matériels.

3.2.1 AUTHENTIFICATION FORTE

Parmi les perspectives ouvertes à ce projet, l’utilisation des méthodes d’authentification pour « ce que je possède » et « ce que je suis » ou la combinaison de ces deux sont des assurances que l’utilisateur est bien celui qui prétend être. Ce projet à besoin d’un système d’authentification forte permettant de sécuriser les accès aux ressources internes depuis un réseau non sécurisé comme Internet.

3.2.1.1 L’OTP

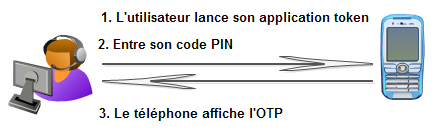

L’OTP sera un avantage pour nous parce que chaque individu possède une ligne GSM propre à lui pour utiliser la carte SIM comme un deuxième facteur d’authentification.

Il permet d’assurer l’authenticité des utilisateurs en vérifiant la validité de leur code PIN et la possession de leur téléphone portable.

A part son serveur d’authentification, le système doit comporter un logiciel d’administration permettant la gestion, la visualisation des fichiers d’historique et la supervision en temps réel. L’application Open source « Linotp » est un serveur capable de faire cela mais la difficulté de l’intégrer ou de la synchroniser avec notre solution CAS-Shibboleth a été remarquée.

Aujourd’hui, avec l’arrivée des techniques d’authentification forte, la sécurité n’est plus un frein pour des solutions de mobilité.

Figure 31 : principe de l’OTP

3.2.1.2 AUTHENTIFICATION BIOMETRIQUE

L’avantage principal de ce qu’on appelle “mot de passe biométrique” est lié au fait qu’il ne pourrait pas être volé, oublié ou transmis à une autre personne. En effet, chaque membre de la population possède sa propre caractéristique biométrique, et elle est relativement stable.

Malheureusement pour nous, shibboleth dans sa version utilisée ne prend pas par défaut l’authentification biométrique. Cela ne veut pas dire que l’authentification biométrique est impossible pour la solution CAS-Shibboleth. Il suffit du temps pour une conception. Mais OpenSSO est une solution qui prend par défaut l’identification par empreinte digital grâce au logiciel Biobex. Malheureusement, nous avons constaté que le logiciel Biobex n’est plus disponible.

3.2.2 UNE FEDERATION D’IDENTITES FONCTIONNELLE

Une fédération est simplement « un regroupement de fournisseurs de services et de fournisseurs d’identités ». La mise en place d’un test de l’IdP auprès de RENATER et de notre propre fédération fonctionnelle soulève en effet d’autres ressources que nous n’avons pas en notre disposition.

Le problème est de mettre sur pied une fédération de huit universités d’état du pays y compris les universités et les instituts privés. Comme dans le cadre académique, RENATER, Esup-Portail et SWITCHaai sont des fédérations qui simplifient et sécurisent les connexions à leurs sites web dont l’accès est contrôlé : plate-forme d’enseignement à distance, portail documentaire, application métier, etc. La fédération répond bien aux besoins de mutualisation entre organismes, aux problématiques de nomadisme et facilite le respect de la loi “Informatique et libertés”.

Conclusion

Comme le SSO donne accès à de nombreuses ressources, une fois l’utilisateur authentifié, il a les “clés du château”. Les pertes peuvent être lourdes si une personne mal intentionnée a accès à des informations d’identification des utilisateurs. Avec le SSO, une attention particulière doit donc être prêtée à ces informations, et des méthodes d’authentification forte devraient idéalement être combinées.